Der niederländische Hacker Jelle Ursem entdeckte das Passwort im April 2021. Zu diesem Zeitpunkt waren die Zugangsdaten seit über anderthalb Jahren öffentlich im Internet verfügbar. Jeder, der wusste, wo er sie finden konnte, konnte auf das Verwaltungspanel der chinesischen Marke SolarMAN zugreifen.

Wechselrichter werden benötigt, um den erzeugten Strom in nutzbaren Strom umzuwandeln. Ohne diese Geräte sind Sonnenkollektoren nutzlos.

„Sehr unprofessionell“

„Ein Passwort, das für alle zugänglich ist. So dumm sind wir doch nicht, oder?“, sagt Aiko Pras, Professorin für Internetsicherheit an der Universität Twente. „So passiert es trotzdem. Fehler sind noch dümmer als man sich vorstellen kann.“

Hacker Ursem teilte dem chinesischen Unternehmen im vergangenen Jahr mit, woraufhin das Passwort schnell geändert werde. Doch als der ethische Hacker im Februar dieses Jahres versucht, sich mit dem alten Passwort erneut anzumelden, kommt es einfach zurück. Professor Pras findet es höchst unprofessionell, dass das chinesische Unternehmen seine Sicherheit auf diese Weise behandelt.

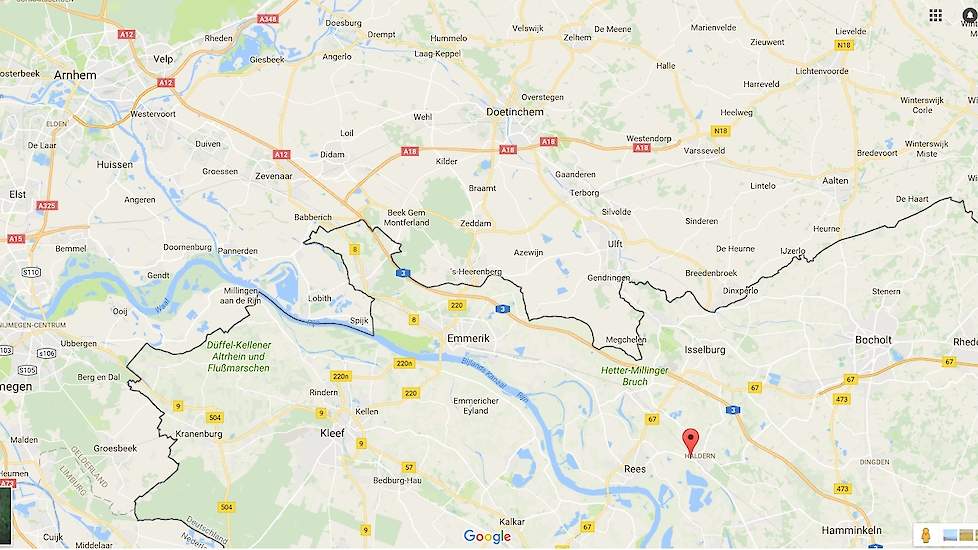

In der Online-Umgebung des SolarMAN können Sie genau sehen, wo sich die Wechselrichter befinden. In den Niederlanden gibt es mehr als 40.000 Plätze. Weltweit betrifft dies mehr als eine Million Standorte, hauptsächlich in China und Australien.

Sabotieren Sie die Sonnenkollektoren

Es sei auch möglich, technische Geräteprüfungen herunterzuladen, zu ändern und auf die Wechselrichter hochzuladen, sagte Frank Breedijk vom niederländischen Institut für die Offenlegung von Schwachstellen (DIVD) gegenüber RTL Nieuws.

„Wenn Sie die Software der Geräte anpassen können, können Sie böse Dinge tun“, sagt Georgios Smaragdakis, Professor für Cybersicherheit an der TU Delft. Auf diese Weise können Sie Geräte aus der Ferne ausschalten. Dadurch können Sie den erzeugten Solarstrom nicht mehr für Ihr Eigenheim nutzen oder ins Stromnetz zurückspeisen. Teure Solarpanels sind somit überflüssig.

Die Div

Das Netherlands Institute for Vulnerability Disclosure (DIVD) ist eine Organisation von Hackern und Sicherheitsforschern, die das Internet sicherer machen wollen. Dazu informieren sie Unternehmen und Organisationen über vorhandene Schwachstellen.

In diesem Fall arbeitete die DIVD mit dem National Cyber Security Center (NCSC) der niederländischen Regierung zusammen. Im Februar und April kontaktierte er die chinesischen Behörden, um sich dem Unternehmen hinter SolarMAN anzuschließen.

Am 2. Juli wurde das Passwort erneut geändert und die Seite, auf der er online war, gelöscht. SolarMAN teilte RTL Nieuws mit, erst Anfang Juli von dem Fall erfahren zu haben.

Kontrolliert ein Angreifer genügend Wechselrichter, wäre auch eine Belastung des Stromnetzes möglich. „Bei Zehntausenden von Geräten, die wahrscheinlich über die ganzen Niederlande verteilt sind, war es in diesem Fall schwierig, das Stromnetz wirklich zu beschädigen“, sagt Smaragdakis. „Dafür werden Sie Hunderttausende brauchen.“

Dies bedeutet nicht, dass keine Gefahr bestand. „Ein Hacker kann die Sicherheitseinstellungen rund um die Spannung so anpassen, dass das Ding Feuer fängt“, sagt Pras von der Universität Twente.

Die Telekom-Agentur bestätigt die genannten Schwachstellen. Wenn die Geräte nicht richtig gesichert sind, können Menschen unter anderem Einkünfte aus Solarenergie verlieren. Die Steuerung signalisiert auch Brandgefahr und im schlimmsten Fall Stromausfälle im Stromnetz.

„Wenn der Wechselrichter mit dem eigenen WLAN-Netzwerk verbunden ist, kann ein Hacker auch Ihre Internetverbindung kappen“, erklärt der Internetsicherheitsprofessor.

„Wenn Sie einen Wechselrichter komplett neu programmieren können, können Sie ihn auch kaputt machen oder den Lieferanten ausschließen“, sagt Breedijk vom DIVD, der den Fall heute auf einer Bühne eines Hackerfestivals in Zeewolde vorstellte. „Tatsächlich können Sie das Gerät nach Belieben tanzen lassen.“

Größtes Problem

Dies ist nicht das erste Mal, dass sich Geräte rund um Solarmodule als anfällig erwiesen haben. 2017 zeigte der Hacker Willem Westerhof auf demselben Hackerfestival, dass er einen deutschen Wechselrichterhersteller hacken kann.

„Ich habe mich dann bewusst auf die Suche nach einem Unternehmen gemacht, das meiner Meinung nach am sichersten ist“, erinnert sich der Hacker. „Ich wollte zeigen, dass die Situation bei den anderen wahrscheinlich viel schlimmer wäre.“

Es wird nicht das letzte Mal sein, prognostizieren Experten. „Es ist naiv zu glauben, dass es der einzige Hersteller ist, der unprofessionell mit Sicherheit umgeht“, sagt Pras.

„Immer gefährlicher“

„Wahrscheinlich werden wir das öfter sehen“, sagt Smaragdakis von der TU Delft. „Das nächste Mal könnte es ein Hack von Hunderttausenden von Geräten sein.“

Smaragdakis: „Leider sind immer mehr Geräte mit dem Internet verbunden. Hier fangen die Probleme an. Jeder aus der ganzen Welt kann sich damit verbinden.“

„Das ist das Problem“, sagt Westerhof. „Es zeigt, dass jemand, der eine kleine Google-Suche machen kann, plötzlich in unsere Geräte eindringen kann. Es könnte jeder sein, der Schaden anrichten will. Es wird immer gefährlicher.“

SolarMAN-Antwort

SolarMAN gibt in einer Antwort an, dass das Passwort nur den Zugang zu einer Testumgebung ermöglicht hat. Trotzdem waren dort Daten von echten Kunden zu sehen, etwa von der Gemeinde Vlissingen. Er sagt, er habe die Wechselrichter vom Internet getrennt.

Das chinesische Unternehmen bestätigt, dass es tatsächlich möglich war, die Software der Wechselrichter zu ändern, weist jedoch darauf hin, dass es zusätzliche Sicherheitsvorkehrungen gab, um die Kontrolle zu übernehmen.

Soweit bekannt, hat der Vorfall keinen tatsächlichen Schaden verursacht und das Leck ist nun abgedichtet. SolarMAN sagt, dass es mit der DivD zusammenarbeitet, um ihre Produkte zu sichern.

„Twitter-Praktizierender. Bier-Evangelist. Freiberuflicher Gamer. Introvertiert. Bacon-Liebhaber. Webaholic.“